Spear Phishing Definisjon | Hva er Spear Phishing?

Innholdsfortegnelse

Hvordan er Spear Phishing forskjellig fra phishing?

Hvordan fungerer et Spear Phishing-angrep?

Alle må være på utkikk etter spyd phishing-angrep. Noen kategorier mennesker er mer sannsynlige bli angrepet enn andre. Folk som har jobber på høyt nivå i bransjer som helsevesen, finans, utdanning eller det offentlige har større risiko. Et vellykket spyd-phishing-angrep på noen av disse bransjene kan føre til:

- Et datainnbrudd

- Store løsepenger

- Nasjonale sikkerhetstrusler

- Tap av omdømme

- Juridiske konsekvenser

Du kan ikke unngå å få phishing-e-poster. Selv om du bruker et e-postfilter, vil noen spearphishing-angrep komme gjennom.

Den beste måten du kan håndtere dette på er ved å lære opp ansatte i hvordan de oppdager falske e-poster.

Hvordan kan du forhindre Spear Phishing-angrep?

- Unngå å legge opp for mye informasjon om deg selv på sosiale medier. Dette er et av de første stoppestedene for en nettkriminell for å fiske etter informasjon om deg.

- Sørg for at vertstjenesten du bruker har e-postsikkerhet og anti-spam-beskyttelse. Dette fungerer som den første forsvarslinjen mot en nettkriminell.

- Ikke klikk på lenker eller filvedlegg før du er sikker på kilden til e-posten.

- Vær forsiktig med uønskede e-poster eller e-poster med presserende forespørsler. Prøv å bekrefte en slik forespørsel gjennom et annet kommunikasjonsmiddel. Gi den mistenkte personen en telefonsamtale, tekst eller snakk ansikt til ansikt.

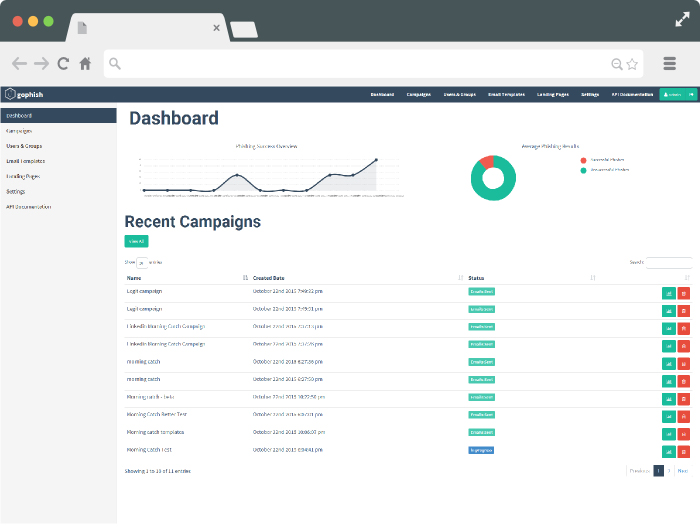

En spyd-phishing-simulering er et utmerket verktøy for å få ansatte oppdatert på spyd-phishing-taktikken til nettkriminelle. Det er en serie interaktive øvelser designet for å lære brukerne hvordan de identifiserer spydfiske-e-poster for å unngå eller rapportere dem. Ansatte som blir utsatt for spyd-phishing-simuleringer har mye bedre sjanser til å oppdage et spear-phishing-angrep og reagere på riktig måte.

Hvordan fungerer en spyd-phishing-simulering?

- Informer ansatte om at de vil motta en "falsk" phishing-e-post.

- Send dem en artikkel som beskriver hvordan du oppdager phishing-e-poster på forhånd for å sikre at de er informert før de testes.

- Send den "falske" phishing-e-posten på et tilfeldig tidspunkt i løpet av måneden du annonserer phishing-opplæringen.

- Mål statistikken over hvor mange ansatte som falt for phishing-forsøket kontra mengden som ikke gjorde det, eller hvem som rapporterte phishing-forsøket.

- Fortsett å trene ved å sende tips om phishing-bevissthet og teste kollegene dine en gang i måneden.

>>>Du kan lære mer om å finne den rette phishing-simulatoren HER.<<

Hvorfor vil jeg simulere et phishing-angrep?

Hvis organisasjonen din blir rammet av spearphishing-angrep, vil statistikken over vellykkede angrep være nøkternt for deg.

Den gjennomsnittlige suksessraten for et spearphishing-angrep er en klikkrate på 50 % for phishing-e-poster.

Dette er den typen ansvar som din bedrift ikke ønsker.

Når du bevisstgjør phishing på arbeidsplassen din, beskytter du ikke bare ansatte eller selskapet mot kredittkortsvindel eller identitetstyveri.

En phishing-simulering kan hjelpe deg med å forhindre datainnbrudd som koster bedriften din millioner i søksmål og millioner i kundetillit.

Hvis du vil starte en gratis prøveversjon av GoPhish Phishing Framework sertifisert av Hailbytes, du kan kontakte oss her for mer info eller start din gratis prøveversjon på AWS i dag.