Hvordan dekryptere hashes

Hvordan dekryptere hashes Introduksjon Hashes.com er en robust plattform som er mye brukt i penetrasjonstesting. Tilbyr en pakke med verktøy, inkludert hash-identifikatorer, hash-verifikator og base64-koder og dekoder, og er spesielt flink til å dekryptere populære hash-typer som MD5 og SHA-1. I denne artikkelen skal vi fordype oss i den praktiske prosessen med å dekryptere hash ved hjelp av […]

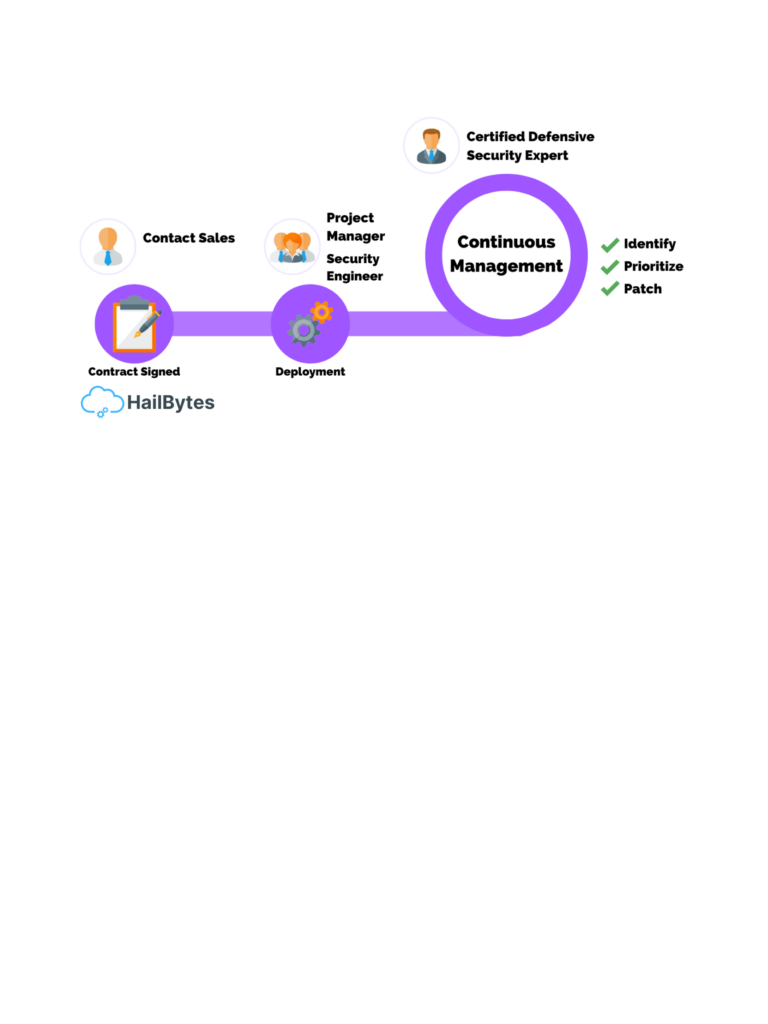

Sårbarhetshåndtering som en tjeneste: Den smarte måten å beskytte organisasjonen din på

Sårbarhetshåndtering som en tjeneste: Den smarte måten å beskytte organisasjonen din på Hva er sårbarhetshåndtering? Med all koding og programvare selskaper bruker, er det alltid sikkerhetssårbarheter. Det kan være kode i fare og behov for å sikre applikasjoner. Derfor må vi ha sårbarhetshåndtering. Men vi har allerede så mye på […]

Sårbarhetshåndtering som en tjeneste: Nøkkelen til samsvar

Sårbarhetshåndtering som en tjeneste: Nøkkelen til samsvar Hva er sårbarhetshåndtering? Med all koding og programvare selskaper bruker, er det alltid sikkerhetssårbarheter. Det kan være kode i fare og behov for å sikre applikasjoner. Derfor må vi ha sårbarhetshåndtering. Men vi har allerede så mye på tallerkenen vår at […]

Hvordan sårbarhetshåndtering som en tjeneste kan hjelpe deg med å spare tid og penger

Hvordan sårbarhetshåndtering som en tjeneste kan hjelpe deg med å spare tid og penger. Hva er sårbarhetshåndtering? Med all koding og programvare selskaper bruker, er det alltid sikkerhetssårbarheter. Det kan være kode i fare og behov for å sikre applikasjoner. Derfor må vi ha sårbarhetshåndtering. Men vi har allerede så mye […]

5 Fordeler med sårbarhetshåndtering som en tjeneste

5 Fordeler med Vulnerability Management as a Service Hva er Vulnerability Management? Med all koding og programvare selskaper bruker, er det alltid sikkerhetssårbarheter. Det kan være kode i fare og behov for å sikre applikasjoner. Derfor må vi ha sårbarhetshåndtering. Men vi har allerede så mye på tallerkenen vår å bekymre oss […]

Hva du bør vurdere når du velger en tredjeparts sikkerhetstjenesteleverandør

Hva du bør vurdere når du velger en tredjeparts sikkerhetstjenesteleverandør Introduksjon I dagens komplekse og stadig utviklende cybersikkerhetslandskap, henvender mange virksomheter seg til tredjeparts sikkerhetstjenesteleverandører for å forbedre deres sikkerhetsstilling. Disse leverandørene tilbyr spesialisert ekspertise, avansert teknologi og døgnkontinuerlig overvåking for å beskytte virksomheter mot cybertrusler. Men å velge riktig tredjeparts sikkerhetstjenesteleverandør […]